Projet mise en place du SSO

Objectifs et contexte

- Problématique : Au cours de mon stage à l’hôpital de Dax, j’ai pris en charge le projet de déploiement du SSO. Un problème ralentissait l’expérience utilisateur : lors de la connexion via le SSO, un écran noir pouvait s’afficher pendant près d’une minute.

- Solution apportée : Pour identifier l’origine de ce dysfonctionnement, j’ai réalisé un audit détaillé du système Windows en m’appuyant sur les outils Sysmon et Wireshark.

- Technologies utilisées : Sysmon, Wireshark.

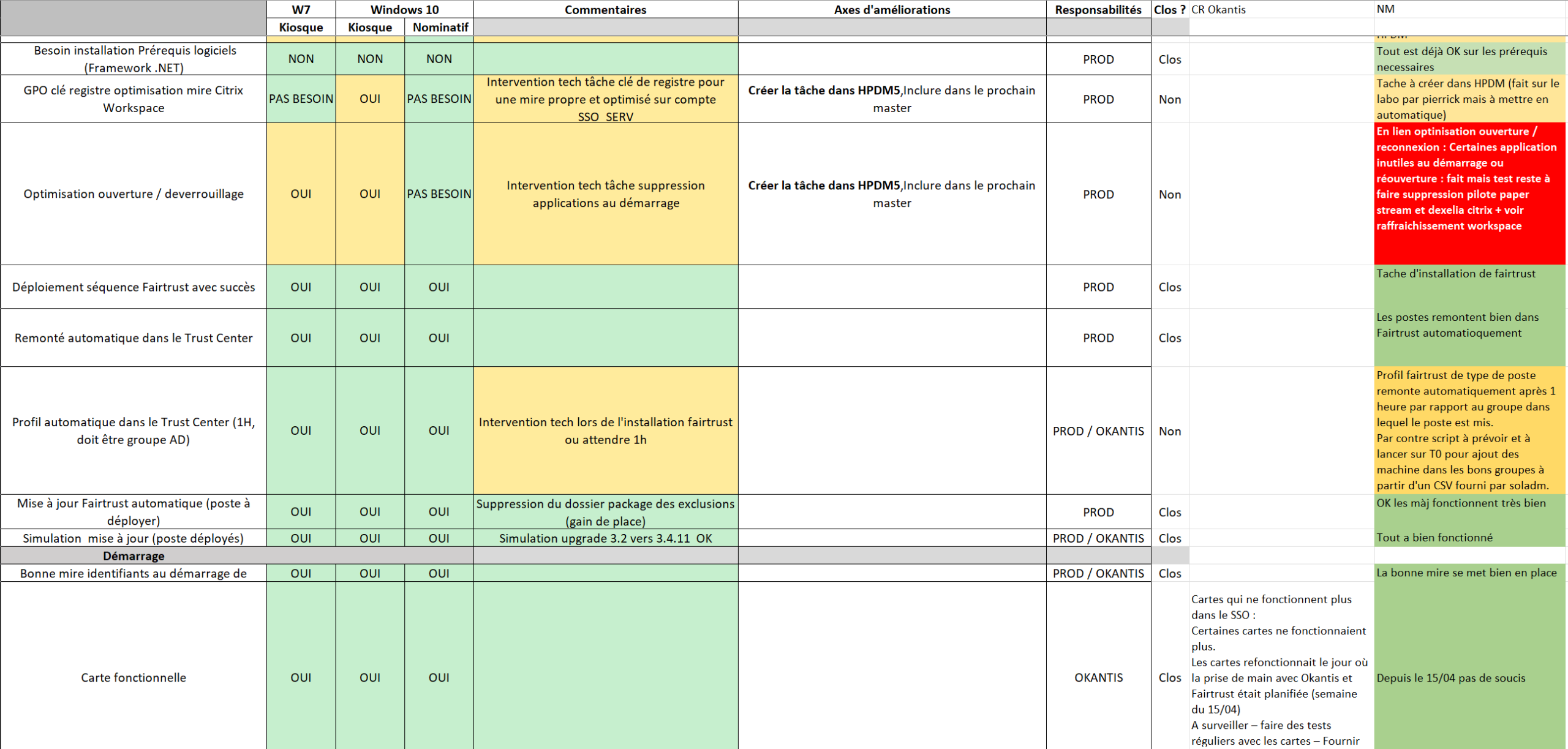

Déroulement du projet :

- Analyse initiale des journaux Windows

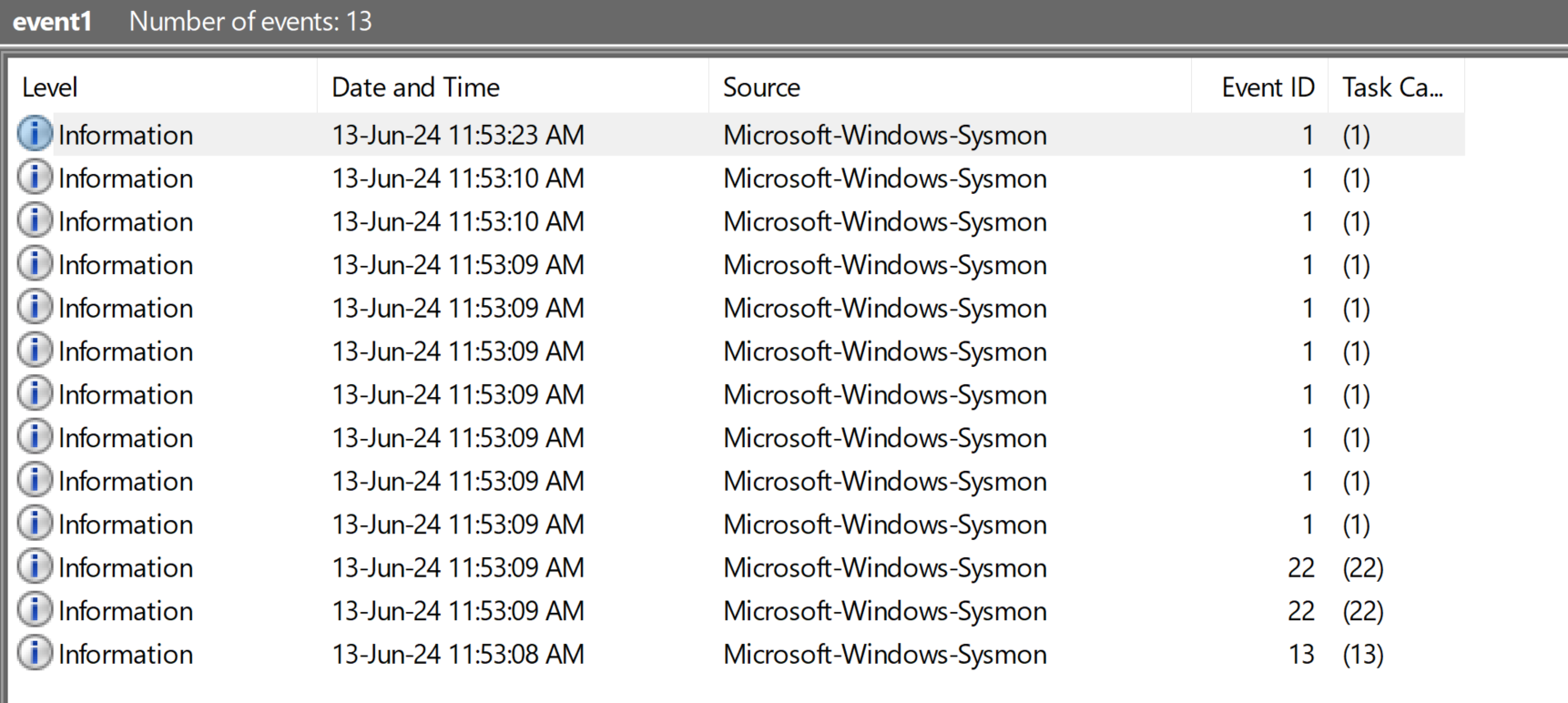

Dans un premier temps, j’ai analysé les journaux d’événements de Windows afin de détecter des anomalies susceptibles d’expliquer le problème. Cette étape n’a révélé aucune anomalie. - Utilisation de Sysmon pour un audit approfondi

J’ai ensuite installé Sysmon pour surveiller en détail les processus exécutés sur le système. Après avoir collecté et étudié plusieurs échantillons. Je n’ai détecté aucune activité anormale. - Analyse du trafic réseau avec Wireshark

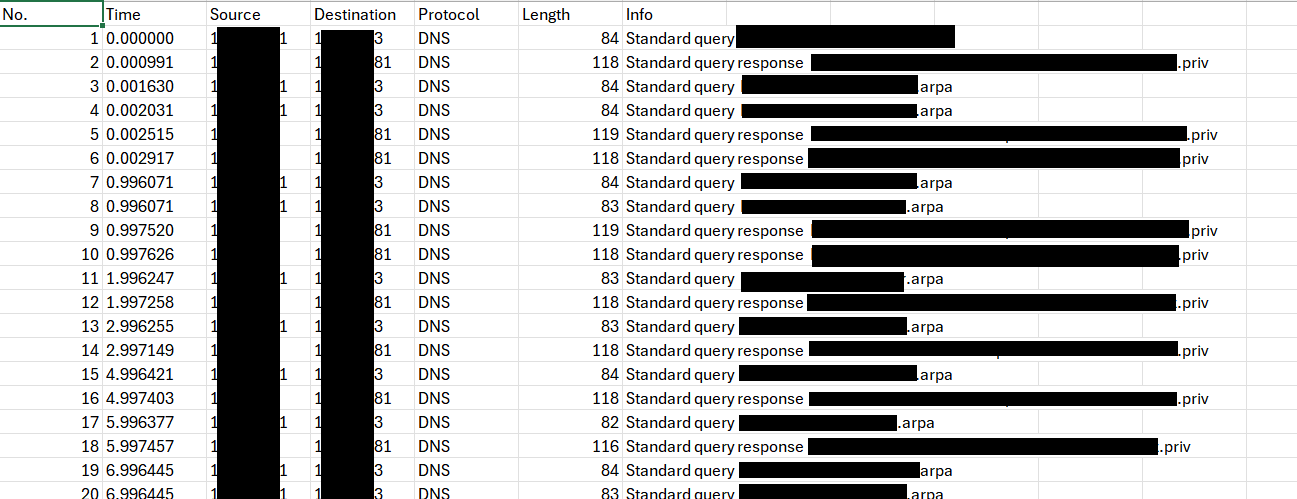

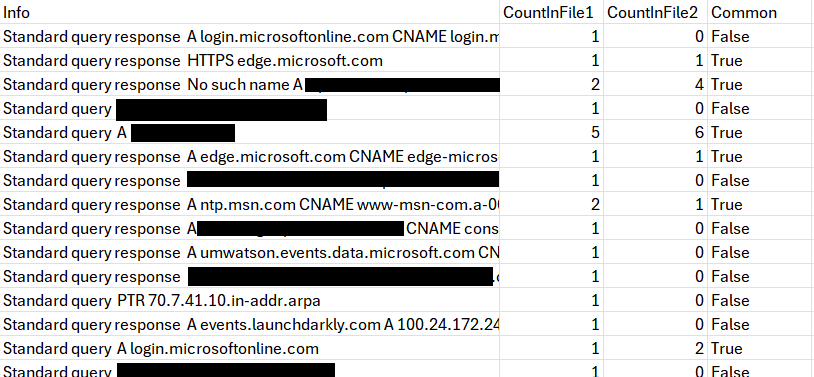

J’ai utilisé Wireshark pour capturer et analyser le trafic réseau pendant des sessions SSO. Les données collectées ont été exportées au format CSV pour permettre une étude approfondie. - Détection de requêtes DNS indésirables

L’analyse des captures a révélé un nombre non négligeable de requêtes DNS non désirées, dont la résolution échouait en raison des restrictions de la politique de filtrage en place. - Tests dans un environnement isolé

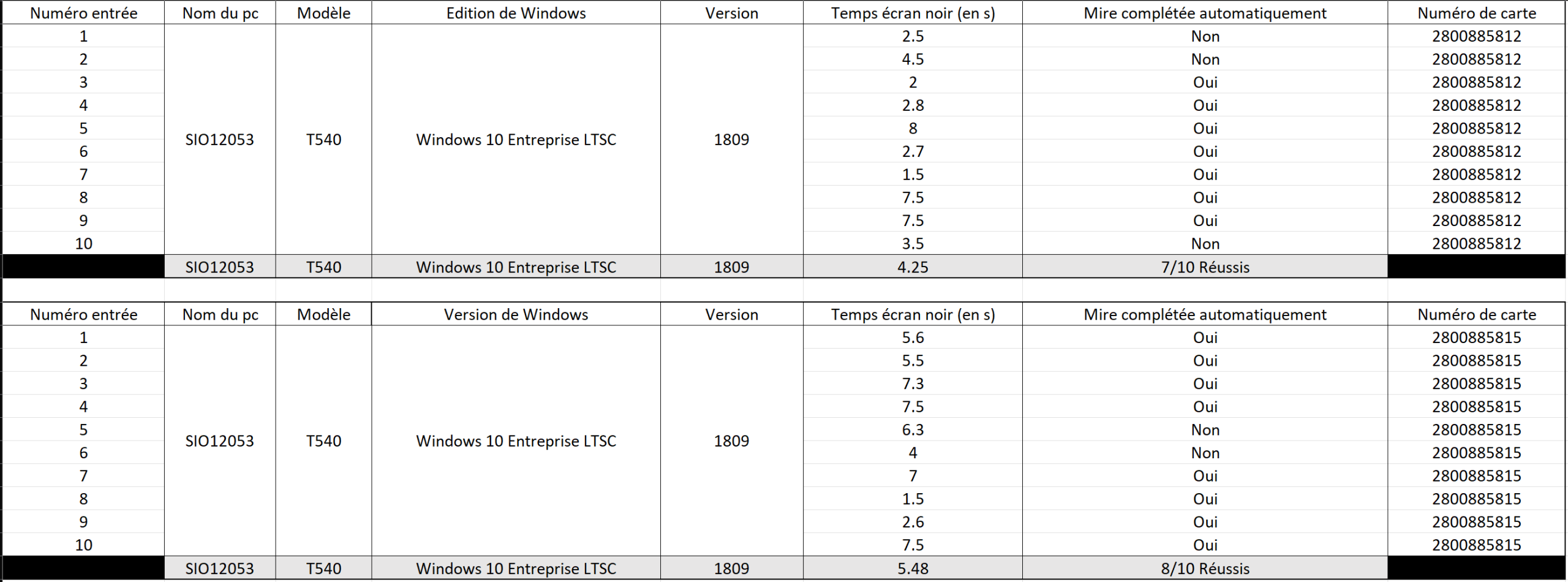

Pour valider mes hypothèses, j’ai isolé un poste dans un VLAN de type « bac à sable ». Tous les flux sortants vers Internet ont été temporairement autorisés. Cette configuration a permis de réduire de 50 % la durée de l’écran noir lors des connexions en SSO. - Transmission des résultats à l’éditeur du logiciel

J’ai transmis mes résultats à l’entreprise responsable du développement du logiciel SSO. Ces informations leur ont permis de réduire considérablement le temps d’écran noir, conformément aux exigences du cahier des charges. - Élaboration des protocoles d’installation des postes pour le SSO

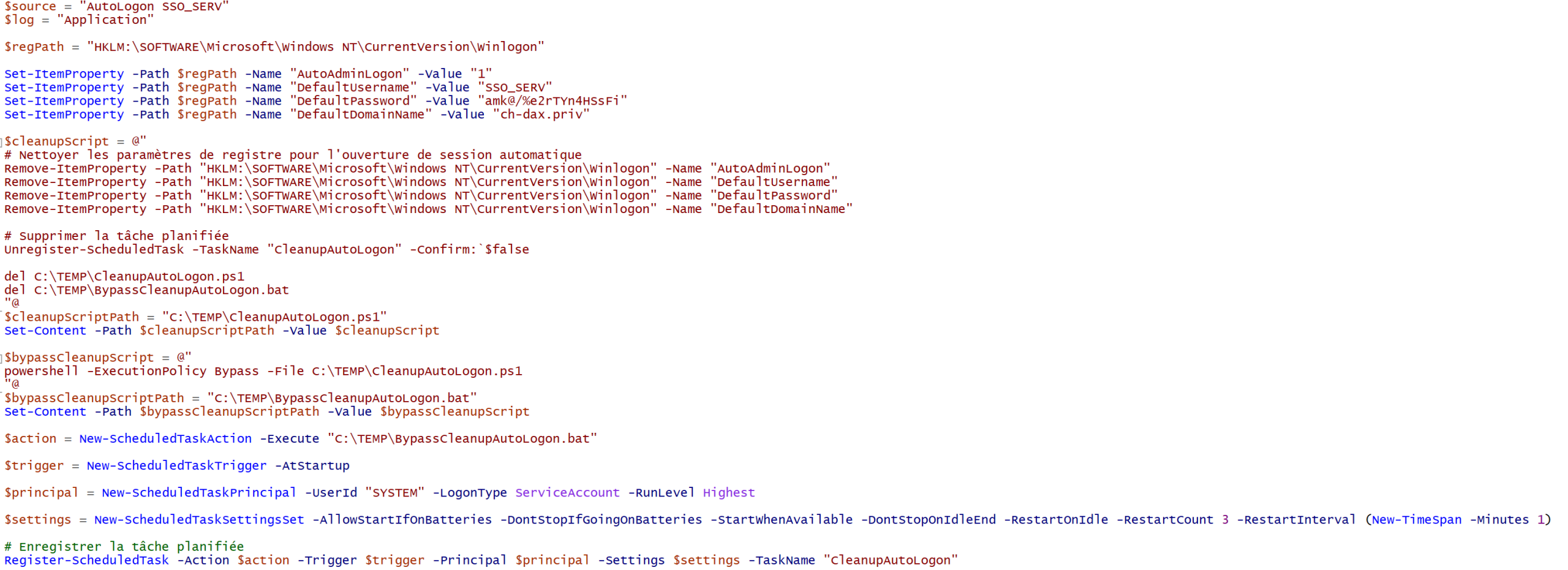

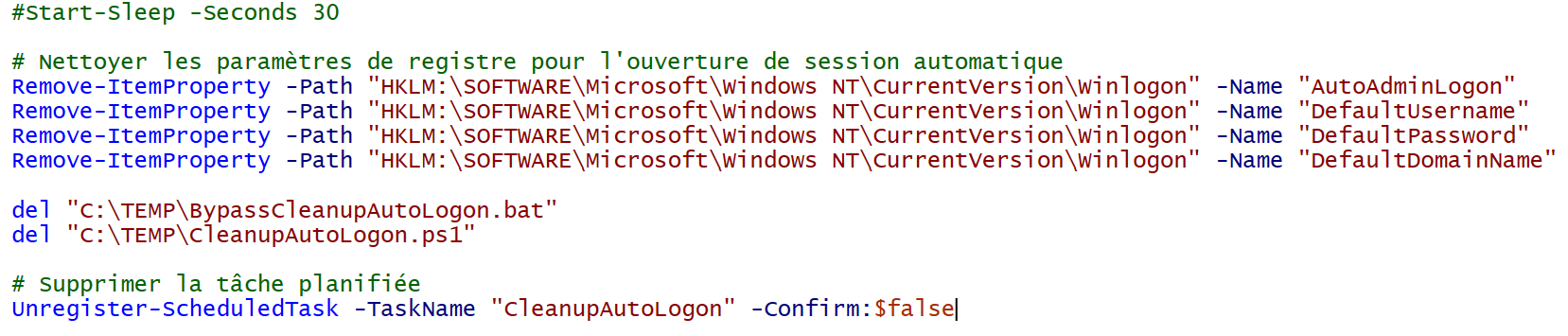

Un premier protocole permettait d’installer la solution de SSO sur les postes Windows. L’installation nécessitait l’ajout manuel d’un logiciel ainsi que l’initialisation manuelle de la connexion à un compte Active Directory dédié au SSO. J’ai mis en place une GPO permettant de déployer automatiquement le fichier MSI et d’initialiser le compte AD via un script PowerShell utilisant les clés de registre Winlogon.

Défis rencontrés :

- Lors de ce projet, la principale difficulté résidait dans la capacité à identifier et isoler les informations les plus pertinentes car plus de 45 000 paquets par minute été enregistrés, dont environ 500 DNS.

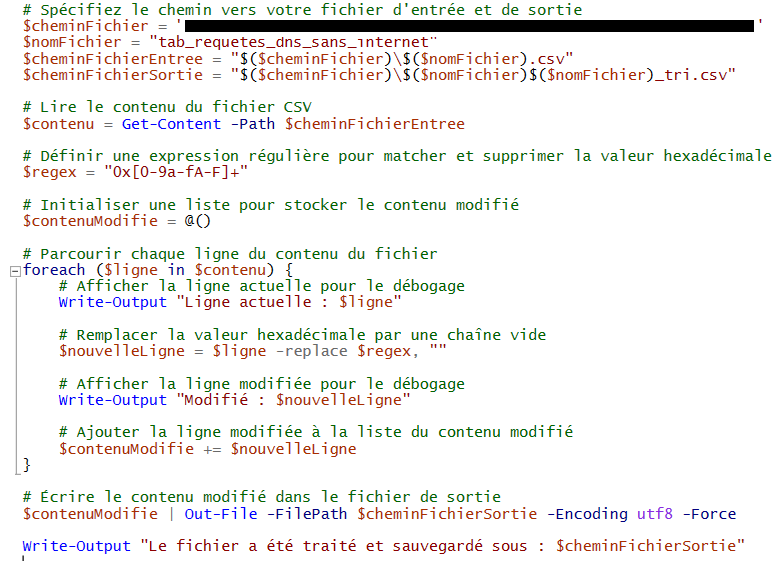

- De plus, j’ai dû me familiariser avec l’outil Sysmon et développer des scripts PowerShell pour standardiser les échantillons au format CSV. Cette étape était nécessaire, car le format des exports variait en fonction des solutions utilisées, ce qui compliquait l’analyse des données.

Résultats obtenus

- J’ai fait avancer ce projet en adoptant une nouvelle approche. La piste des flux réseau n’avait pas encore été explorée. Cela a permis à l’équipe en charge du projet de s’intéresser à cette piste et d’agir en conséquence.

- Également, lors de l’analyse des flux, j’ai remarqué qu’une requête DNS revenait sans cesse : elle tentait de résoudre le nom « wpad ». Après m’être renseigné, il s’agit d’une requête à laquelle un proxy doit normalement répondre. Cependant, si un utilisateur malveillant y répond, il peut se faire passer pour un proxy légitime et ainsi mener une attaque de type MITM, lui permettant d’intercepter l’intégralité du trafic. J’ai donc recherché et proposé une solution au RSSI pour patcher cette faille de sécurité.

Liens utiles :

Galerie :